{{item.title}}

{{item.text}}

{{item.text}}

2021-11-11

中国では2017年のサイバーセキュリティ法の施行を皮切りにデータセキュリティ法、個人情報保護法などの制定・改正が相次いで行われており、中国国内でビジネスを展開する日本を含む海外企業のコンプライアンスリスクが増大しています。こうした流れの中で、サイバーセキュリティ法のネットワーク脆弱性管理の関連規定に基づき、「ネットワーク製品のセキュリティ脆弱性管理に関する規定」が2021年9月1日に施行されました。

本稿では同規定の施行を受けて想定されるリスク、また米国、中国、欧州と日本におけるセキュリティ脆弱性管理の状況を整理し、今後日本で求められる取り組みについて考察します。

中国にとってデータの重要性は年々高まっています。中国国家標準化管理委員会(SAC)の「情報セキュリティ技術サイバーセキュリティ脆弱性管理仕様書」(信息安全技术网络安全漏洞管理规范)*1には、脆弱性は戦略的資源であると明記されています。

その背景には、中国におけるデジタル経済の重要性の拡大と、国外からの脅威の増大があります。2020年の中国のGDPうち、38%をデジタル産業が占めていました。この割合は2025年には55%になると予想されており、中国におけるデジタル経済の重要性は年々高まっています*2。

その一方で、中国はサイバー防衛力が脆いことが国際戦略研究所(IISS)の報告書「CYBER CAPABILITIES AND NATIONAL POWER: A Net Assessment」などで指摘されています*3。実際に、2008年から2019年の11年間にわたり、米国中央情報局(CIA)との関係が疑われる攻撃グループ「APT-C-39」が中国の政府機関や重要部門に対してサイバー攻撃を行っていたことが報道されています*4。このようにサイバー領域における脆弱性への対応は中国にとってきわめて重要な課題となっており、防衛上の必要性があったと考えられます*5。

中国工業情報化省部は2019年9月、サイバーセキュリティ脅威情報の収集・保管・分析・通知・公開を一元的に行う「サイバーセキュリティ脅威情報共有プラットフォーム」(https://www.cstis.cn/)を設立しました。そして冒頭で述べたとおり、中国工業情報省国家インターネット情報局公安部公布の「ネットワーク製品のセキュリティ脆弱性管理に関する規定」が*69月1日に施行されました。この規定で注意すべきポイントは主に6つあります。

中国国内で事業活動を行っているベンダーだけでなく、中国国内で利用されている製品のベンダーも同規定の対象となるため、OSS(オープン・ソース・ソフトウェア)をはじめ、幅広い種類の製品やサービスが含まれています。また、条文の内容だけ見ると脆弱性報告者の保護よりも関係者への懲罰的側面が目立ち、脆弱性の管理責任を厳しく追及する内容となっています。中国の刑法にはサイバーセキュリティの脆弱性検査の例外規定がないため、セキュリティ調査の結果、脆弱性の管理責任者が逮捕されるという事件も起きています*7。このように同規定にはまだ不透明な部分も多く、実際の運用状況を注視していく必要があります。

「ネットワーク製品のセキュリティ脆弱性管理に関する規定」は2021年9月1日より施行され、すでに中国当局から連絡を受けた企業も出てきています。運用上で留意すべき点をいくつかご紹介します。

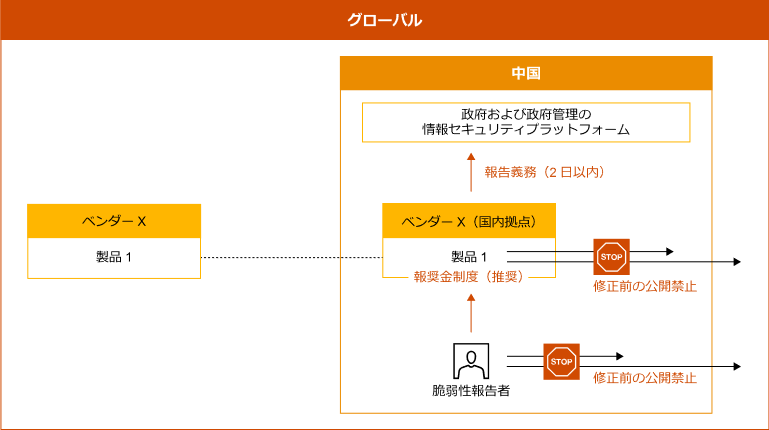

条文の通りに解釈すれば、中国の現地法人および子会社も同規定への対応が必要となります。実際にどのように運用されるか不透明な部分も多いですが、あらかじめ情報を収集し、準備をしておくべきでしょう。特に注意すべきは、脆弱性を発見した場合に中国政府への2日以内の報告ができるように、情報集約と社内連携の強化をはかることです。

中国国内に拠点を持たず、事業展開を行っていなくても、製品やサービスが中国国内で利用されているだけで同規定の対象になります。何かあった時に備えて、日頃から情報収集を行い、2日以内に中国政府に報告できる体制を整備・強化しておかなければなりません。

脆弱性がバグ・バウンティ・プログラムに投稿された場合、その時点から2日以内に中国政府へ報告する必要がありますが、それは実運用上難しいと言えます。また、前述のように中国政府は米国政府機関からサイバー攻撃を受けているという認識でいるため、一部の米国政府機関と関係のあるバグ・バウンティ・プログラムへの参加自体が悪意のある行為、犯罪を意図した行為、あるいはそのような意図を持つ者への協力行為とみなされる可能性があります。すでに中国は2017年の時点でセキュリティ研究者が国外のイベントに参加することを禁じています*8。

中国国家安全部の脆弱性データベース(CNNVD)は、脆弱性が明らかになってから平均13日でその内容を公開しています*9。しかし、脅威度の高い脆弱性はかなり遅れて公開されており、中には中国政府との関係が疑われるAPT(Advanced Persistent Threat:高度で持続的な脅威)グループに悪用されていた例もありました。このことは中国政府が脆弱性の内容によっては対外的なサイバー攻撃に利用し、そのため情報の公開時期を意図的に遅らせている可能性があるということを示唆しています*10。過去の例では、2018年の中国国内のハッキング大会「天府杯国际网络安全大赛(Tianfu Cup)」の優勝者が利用したスマートフォンの脆弱性が、メーカーが修正プログラムを発行するまでの間、スパイ活動に利用されていました*7。また、2021年10月16日から17日にかけて同ハッキング大会が開催され、この大会でも最新スマートフォンを含むさまざまな製品の脆弱性が発見され、参加者への報奨金が支払われています*11。

脆弱性の内容によっては公開せず、サイバー攻撃のために温存するというプロセスは、米国ではVEP(Vulnerabilities Equities Policy and Process)*12、EUではGDDP(Government Disclosure Decision Processes)*13と呼ばれ、公にもされており特段珍しいものではありませんが、中国が脆弱性情報の収集に本腰を入れることは未公開の脆弱性の脅威が高まることを意味します。

一帯一路をはじめとして、他国で利用されている中国の製品やサービスの脆弱性が長期間公開されなかったり、悪用されたりすることも考えられます。従って、中国の製品やサービスを利用することが今後潜在的なリスクになる可能性があります。

すでに中国政府の脆弱性データベース(CNNVD)は米国政府の脆弱性データベース(NVD)よりも包括的であり、迅速に更新されています。2017年に行われた調査*8によると脆弱性公開から登録までに要する時間を比べると、米国政府が平均33日だったのに対して中国政府は平均13日でした。今回の規制により、この格差がさらに広がる恐れがあります。

脆弱性情報が中国政府に集中してストックされた場合、それを狙ったサイバー攻撃の増加が予想されます。そしてそれらの情報が窃取された場合、甚大な被害が発生する可能性があります。政府機関が備蓄していた脆弱性に関する情報が漏洩した事例としては、米国中央情報局(CIA)の機密情報「Vault7」が米国の内部告発サイト「Wikileaks」で公開され、ゼロデイ脆弱性を含む多数の情報が漏洩した事件が有名です。

米国には政府調達に関するセキュリティ基準「NIST SP800-171」やクラウドサービスのセキュリティ基準「Federal Risk and Authorization Management Program(FedRAMP)」などがありますが、近年、広範かつ大規模な被害をもたらした米大手IT管理ソフトウェアを狙ったサプライチェーン攻撃や、中国の関与が疑われているProxyShell攻撃、ProxyLogon攻撃など深刻な問題が相次ぎました。PwC Global Threat Intelligence Teamの調査でも中国を拠点とするAPTである「Red Dev 13」(別名:HAFNIUM)による活動が観測されています*14。

これを受けて米国では、2021年5月にサイバーセキュリティ強化に関する大統領令が発令されました*15。この大統領令のセクション7では脆弱性とインシデントの検出に係る改善策が提示され、またセクション2では情報共有の障壁を取り払うことが記載されています。

セクション2では政府に提供したソフトウェアサービスにおいてインシデントが発生した際には直ちに報告する義務が明記され、セクション4では「重要なソフトウェア」については開発段階のセキュリティ確保の妥当性説明、脆弱性開示プロセスの整備などが求められています。「重要なソフトウェア」については2021年6月26日にその具体的な定義が公開され、大統領令に基づいた施策の具体化が着実に進展しています。

前述のVEPはオバマ政権時に作られ、トランプ政権で更新されました。バイデン政権でも見直される可能性があり、その際は今回の中国の規制を踏まえたものになると考えられます。

なお、脆弱性の管理強化はEUでも進んでおり、主に次のような特徴があります。米国の脆弱性管理と共通する部分もあり、中国の新しい規定とも共通しています。ただし、米国やEUは「政府が秘匿する戦略的資源としての脆弱性」の存在およびプロセスを公に認めているのに対して、中国では公にはなっていません。

日本のセキュリティ脆弱性管理は、情報処理推進機構(IPA)とJPCERT/CCの脆弱性関連情報取り扱いガイドラインに基づいて運用されています。この2つの組織は、2004年7月から共同で「脆弱性情報データベースJVN」(Japan Vulnerability Notes)を運用しています。このほかに自動車業界ではグローバルでのWP29の法規化などの動きも進んでいます。

しかし全体的に見れば、バグ・バウンティ・プログラムやPSIRTなどと同等の脆弱性管理体制が整備されているとまでは言えません。たとえば米国、EU、中国では軍や諜報機関などの政府機関が脆弱性情報を戦略的資源とみなして管理に深く関与していますが、日本では戦略的資源として扱われておらず、政府の関与も限定的です。バグ・バウンティ・プラットフォームの利用、FIRSTにおいて登録されている国内PSIRTの数も限られています。また、政府調達に特化した法令はなく、クラウドに関して米国のFedRAMPをベースとしたISMAPが開始されている程度です。

さらに日本には「政府が秘匿する戦略的資源としての脆弱性」を管理するVEPのようなプロセスが存在しないため、発見された脆弱性は脅威度の高低に関わらず、全て既定の手続きに従って公開され、中国や米国、EUの脆弱性データベースにも登録されます。その一方で中国や米国、EUはあえて脆弱性情報を非公開として、備蓄しています。言い方を変えると、日本は戦略性に劣る脆弱性データベースしか持ち得ないことになります。

日本の企業は今、2つの課題に直面しています。1つは増加する政府官公庁を対象としたサイバー攻撃への対応、もう1つは今回ご紹介した中国の法規制への対応です。

政府官公庁を対象としたサイバー攻撃については、日本企業のソフトウェアの脆弱性を突いた攻撃が発生しており、情報漏洩などの事件につながっています。中にはJPCERT/CCで事前に注意喚起があったにもかかわらず、インシデントが発生したものもあります。

今後、政府や官公庁が利用する製品やサービスには、より高いセキュリティおよび脆弱性への適切な対応が求められるようになると考えられ、ISMAPはその先行例と言えます。政府調達関連企業は国内における脆弱性情報の取り扱いに関する動向を注視しつつ、自社製品・サービスの脆弱性への対応、インシデント管理、報告・開示にかかるプロセス・体制の整備を行わなければなりません。その実現のためには、PSIRTの整備が不可欠でしょう。

中国に拠点を持つ日系企業および中国で利用されている製品やサービスを持つ日系企業は、新規定の実運用の状況を注視しながら、対応を進める必要があります。2日以内の中国政府への報告は、複雑な合意形成プロセスを持つ日本企業にとってきわめて厳しい要求ですので、十分対応できる準備を事前にしておく必要があります。

また、前述のように中国は脆弱性情報を戦略的資源と認識しており、一部のものを秘匿したまま保有している可能性があります。そのため、中国製品・サービスを国内、海外拠点で採用するリスクを慎重に見極める必要があります。

出典

*1 信息安全技术 网络安全漏洞管理规范(中国国家標準化管理委員会)

http://std.samr.gov.cn/gb/search/gbDetailed?id=B4C25880C3EC1CB3E05397BE0A0A92D0

*2 Here's What the Crackdown on China's Big Tech Firms Is Really About(TIME、2021年3月21日)

https://time.com/6079877/china-ipo/

*3 CYBER CAPABILITIES AND NATIONAL POWER: A Net Assessment(国際戦略研究所=IISS、2021年6月)

https://www.iiss.org/blogs/research-paper/2021/06/cyber-capabilities-national-power

*4 披露美国中央情报局CIA攻击组织(APT-C-39)对中国关键领域长达十一年的网络渗透攻击(新華社通信、2020年3月3日)

http://www.xinhuanet.com/world/2020-03/03/c_1210499250.htm

*5 China’s vulnerability disclosure regulations put state security first(オーストラリア戦略政策研究所 Australian Strategic Policy Institute=ASPI、2021年8月31日)

https://www.aspistrategist.org.au/chinas-vulnerability-disclosure-regulations-put-state-security-first/

*6 工业和信息化部 国家互联网信息办公室 公安部关于印发网络产品安全漏洞管理规定的通知(中国工業情報省国家インターネット情報局公安部、2021年7月13日)

http://www.cac.gov.cn/2021-07/13/c_1627761607640342.htm

*7 《网络产品安全漏洞管理规定》:不仅是白帽子的紧箍咒,也是合规必答题(汇业律师事务所、2021年7月19日)

http://www.huiyelaw.com/news-2363.html?rand=1628044779

*8 How China turned a prize-winning iPhone hack against the UyghursMIT Technology Review、2021年5月6日)

https://www.technologyreview.com/2021/05/06/1024621/china-apple-spy-uyghur-hacker-tianfu/

*9 The Dragon Is Winning: U.S. Lags Behind Chinese Vulnerability Reporting(Recorded Future、2017年10月19日)

https://www.recordedfuture.com/chinese-vulnerability-reporting/

*10 China’s Ministry of State Security Likely Influences National Network Vulnerability Publications(Recorded Future、2017年11月16日)

https://www.recordedfuture.com/chinese-mss-vulnerability-influence/

*11 天府杯国际网络安全大赛

http://www.tianfucup.com/news/details?id=123

*12 Vulnerabilities Equities Policy and Process for the United States Government(ホワイトハウス、2017年11月15日)

https://trumpwhitehouse.archives.gov/sites/whitehouse.gov/files/images/External%20-%20Unclassified%20VEP%20Charter%20FINAL.PDF

*13 Software Vulnerability Disclosure in Europe Technology, Policies and Legal Challenges Report of a CEPS Task Force(CEPS Task Force、2018年6月)

https://www.ceps.eu/wp-content/uploads/2018/06/CEPS%20TFRonSVD%20with%20cover_0.pdf

*14 "ProxyShell Exploitation ,Analysis of binaries dropped by ProxyShell, with links to HAFNIUM activity", PwC Threat Intelligence, CTO-QRT-20210820-01A

*15 Executive Order on Improving the Nation’s Cybersecurity(ホワイトハウス、2021年5月21日)

https://www.whitehouse.gov/briefing-room/presidential-actions/2021/05/12/executive-order-on-improving-the-nations-cybersecurity/

{{item.text}}

{{item.text}}

{{item.text}}

{{item.text}}

{{item.text}}

{{item.text}}