{{item.title}}

{{item.text}}

{{item.text}}

米国を中心に、多くの金融機関が活用を進める「CRI Profile」。本セッションでは、その策定を主導するCyber Risk InstituteのCEO、Josha Magri氏と、実際の運用現場を担うCitiのサイバーガバナンス責任者、Brad J. Manganello氏を迎え、Profileの構造や評価フレームワークの要点、さらにCitiにおける活用事例を紹介します。企業におけるCRI Profileの活用法から、導入時の課題と解決策まで、実践的な手法について解説します。

(左から)小林 由昌、Brad J. Manganello氏、Josha Magri氏

登壇者

Cyber Risk Institute

Chief Executive Officer

Josha Magri(ジョーシャ・マグリ)氏

Citi

Managing Director of Cyber Governance, Controls and Policy

Brad J. Manganello(ブラッド・J・マンガネロ)氏

PwC Japan有限責任監査法人

パートナー

小林 由昌

小林:

最初にマグリさんに伺います。Cyber Risk Institute(以下、CRI)とはどのような組織なのでしょうか。

マグリ氏:

CRIはサイバーセキュリティの標準化を通じて、世界経済の保護を目指す非営利団体です。グローバルで90超の金融機関や業界団体が加盟しており、規制当局との橋渡し役も担っています。主な活動はツール開発やガイダンス作成、研修提供、知識共有などです。また、現在約20社の非金融パートナーとも連携し、GRC(ガバナンス・リスク・コンプライアンス)の領域や、クラウド、AI・機械学習分野でも支援を展開しています。

小林:

CRI Profileがグローバルレベルで注目を集めている背景を教えていただけますか。

マグリ氏:

では、以下のスライドをご覧ください。「1枚の絵は1,000の言葉に値する」と言いますが、このスライドは実際には2,500の規制条項に値するものです。

2016年から2017年にかけて、金融規制当局からサイバーリスク監視への注目が急激に高まりました。しかし、多くのガイダンスや規制が登場したものの、統一された分類体系に沿って整理されていませんでした。

そこで私たちが2,500の規制条項をNIST(米国国立標準技術研究所)が策定したサイバーセキュリティフレームワークにマッピングした結果、重要な発見がありました。それは、「約80%のガイドラインは本質的には同様の内容だったものの、異なる言語が使用されていた。そのため各金融機関の情報セキュリティチームは、その約40%の業務時間をコンプライアンス対応にあてていた」という事実です。つまり、多くのガイドラインが実質的に同じ内容を要求していたにもかかわらず、表現の違いが原因で過剰な対応が求められていたのです。

そうした課題を解決するために考案されたのが「CRI Profile」です。2,500の規制条項を318の診断ステートメントに統合し、従来の5つの領域、識別・保護・検知・対応・復旧に、「ガバナンス」と「拡張」を加えた7つの領域で構成しています。

CRI Profileは金融機関の規模や影響度に応じて、診断項目の適用範囲を調整できる「ティアリングシステム」を備えています。また日本の金融庁、米国のFFIEC(連邦金融機関検査評議会)、シンガポール金融管理局など、各国の規制要件を統合しCRI Profileにマッピングした「規制期待事項カタログ」も提供しています。CRI Profileは米国発でありながら、国際的な規制要件にも適応できるフレームワークなのです。

小林:

金融機関が実際にCRI Profileを運用する際、特に重要となるポイントは何でしょうか。

マグリ氏:

CRI Profileは「評価」と「規制要件への対応証明」の双方に活用できるツールですが、評価作業を効果的に実施するためには、事前の準備と関係者の巻き込みが重要です。ここでは評価作業の実施時に意識すべき実務的なポイントを、6つに整理してご紹介します。

小林:

CRI Profileを活用したアセスメントでは、事前の計画や関係者の巻き込みが非常に重要なのですね。では、実際にCRI Profileをツールとして使用する際、どのような特色や機能があるのか、具体的に教えてください。

マグリ氏:

CRI Profileには、評価をサポートする機能が複数組み込まれています。中でも実務で特に活用されているのが、次の4つのフィールドです。

診断ステートメントの実装状況を評価する際には、いくつかの重要な留意点があります。まず、回答内容は評価対象の範囲や実態を正確に反映している必要があります。また、証拠として提示する資料は、原則として過去12カ月から15カ月以内のものを使用することが求められます。さらに、評価対象の機能については、単に存在するだけでなく、実際に運用されており、テストや継続的な監視が行われていることが確認されなければなりません。

小林:

コントロールが基準などに定められていることを確認するだけではなく、当該コントロールが適切に選ばれ、運用されているかを検証して初めて実効的な評価になるという点は、企業にとって重要なポイントですね。

小林:

次に「規制要件への対応証明」について伺います。先ほど、CRI Profileは規制対応にも活用できるとお話がありましたが、具体的にはどのように役立てられているのでしょうか。

マグリ氏:

CRIのメンバー企業が学んだ実践的なポイントをご紹介しましょう。多くの金融機関がCRI Profileを活用して規制当局への対応を行い、実際に受け入れられた実績を積み重ねてきました。

まず最も重要なのは、事前の当局協議です。CRI Profile導入時には、その背景や意図について規制当局と丁寧に協議することが成功の鍵となります。こうした対話を通じて信頼関係を構築し、当局の理解を得ることができます。

次に、デュアルレポーティング手法(従来の報告書式とCRI Profileを併用し、規制当局が新旧の比較検証を行えるようにする報告方式)の有効性が確認されています。従来の報告方法による成果物とCRI Profileの双方を提供することで、当局は新旧の比較検証が可能となり、透明性の向上にもつながります。

また、組織のリスク管理におけるCRI Profile活用の実態説明も欠かせません。単なるチェックリストとしてではなく、リスクアペタイト設定(組織が事業目標達成のために受け入れる、または避けるべきリスクの種類と水準を明確に定義すること)や継続的改善プロセスにどう組み込んでいるかを具体的に示すことが重要です。

さらに、補完的な対応の準備も必要です。CRI Profileは全ての規制要件を自動的にカバーするものではないため、各国固有の法的要件については、事前にギャップ分析を実施し、必要に応じて補足資料を用意する柔軟性が求められます。

実際に、日本の金融庁をはじめ、米国FFIEC、シンガポール金融管理局などの規制当局への対応では、こうしたアプローチを経てCRI Profileが用いられており、検査対応の効率化と報告品質の向上を同時に実現しています。

重要なのは、CRI Profileを規制対応の効率化ツールとして活用するだけでなく、当局との建設的な対話を促進する共通言語として位置付けることです。これにより、一方的な報告から相互理解に基づく協働的な関係へと発展させることが可能になります。

小林:

次に、実践の現場でCRI Profileをどのように活用しているのかを、マンガネロさんに伺います。最初にCitiがCRI Profileを全社的なサイバーセキュリティリスク管理の基軸として採用した理由を教えてください。

マンガネロ氏:

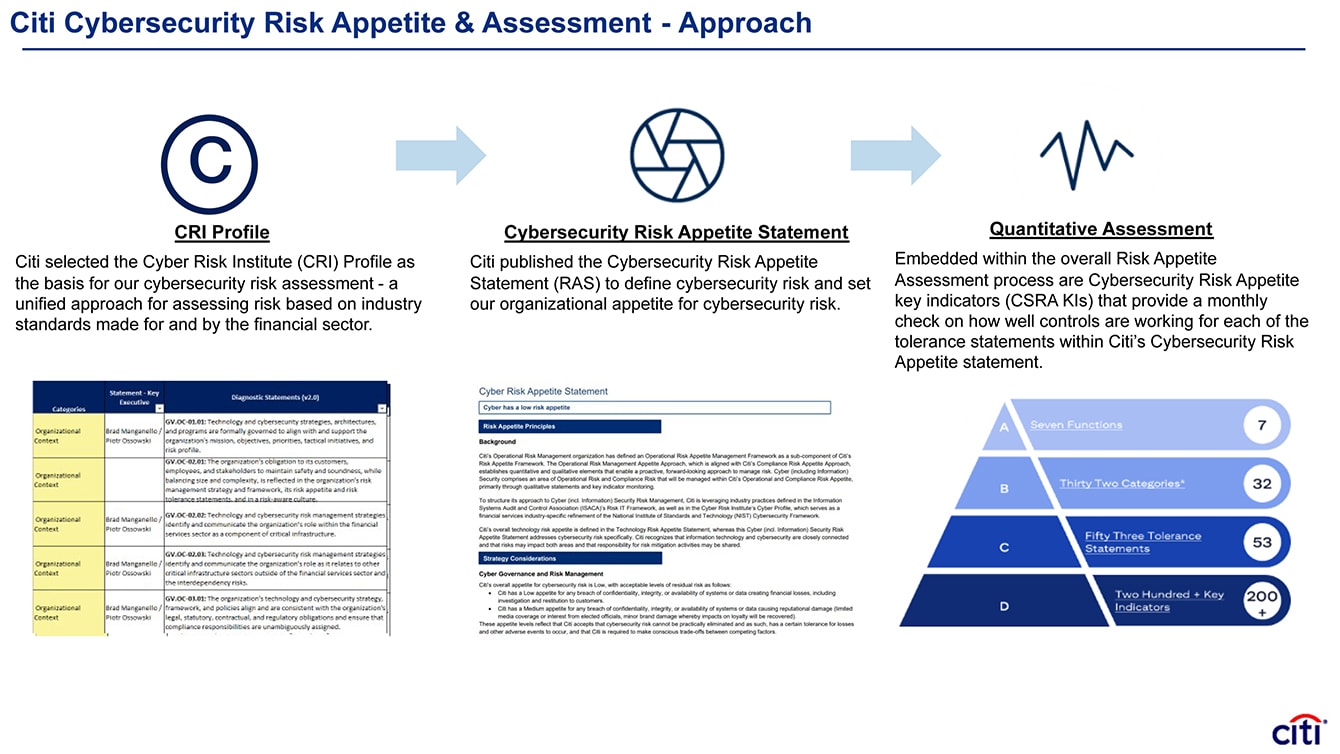

以下の図を用いて説明します。

端的に言うと「CRI Profileは業界標準に基づいた統合的なリスク評価のアプローチを提供しているから」です。

特に重要なのは、CRI Profileが確立された業界標準フレームワークを基盤としている点です。これにより、基盤フレームワークが新たなサイバーセキュリティリスクに対応してアップデートされるたびに、CRI Profileも連動して進化します。その結果、将来的なリスク環境の変化にも柔軟に対応できる、持続可能なソリューションとして機能するのです。

このような背景を踏まえ、CitiではCRI Profileを基盤としたリスクアペタイトステートメント(リスク許容度)を策定しました。

小林:

具体的にはどのように活用しているのでしょうか。その詳細事例を教えてください。

マンガネロ氏:

まずは、ゼロリスクと低リスクの違いを明確に認識しました。そして「全てのサイバーセキュリティリスクを排除することは不可能である」という前提に立ち、データ損失、金融損失、風評被害といった重大リスク要因に基づき、CRI Profileの診断ステートメントと整合した残余リスク許容レベル(全ての対策を講じた後でも残るリスクに対して、組織が受け入れ可能と判断する基準)を設定しました。さらに、リスクをどの程度管理できているかを把握するため、定量的・定性的な手法を組み合わせた包括的な評価プロセスを構築しました。

具体的に説明しましょう。下の図をご覧ください。

定量的な評価では、CRI Profileが定める7つの機能領域(識別・保護・検知・対応・復旧・ガバナンス・拡張)を13のカテゴリーに再構成し、200以上のKRI(主要リスク指標)を開発しました。これにより各リスクアペタイトステートメントに対するパフォーマンスを月次で測定し、リスク許容範囲内での運用状況を可視化する階層的な構造を整備しています。

ただし、定量評価だけでは不十分な場合もあります。例えば、ツールが正しく適用されていないケースや新たなリスクが出現することもあるため、定性的なアプローチも不可欠です。

こうした事態に対応するため、Citiでは既存のリスク評価を集約し、現在および将来の全社レベルでのサイバーセキュリティリスクのエクスポージャー・方向性・ボリューム・今後の展開を特定・分析できる包括的なプロセスを整備しました。基礎となる定量的な評価結果も活用して、四半期ごとに行われる定性的なプロセスです。この評価結果は、取締役会への報告や戦略計画、ポリシーの見直し、企業のリスクアペタイト内に収まっているかどうかの判断材料として活用されています。

小林:

そうした評価には、どのようなデータが活用されているのでしょうか。

マンガネロ氏:

さまざまなデータソースを統合しています。具体的には、脅威や脆弱性の評価プログラム、コントロール有効性に関する運用データ、CRI Profileの自己評価結果、実際の損失やインシデントの記録、さらに第三者によるパフォーマンス評価などです。

私たちは、これらのデータを基に既存のリスク評価プロセスとCRI Profileを統合し、実行可能で整合性のあるリスク評価プロセスに昇華させました。この体制により、経営陣はもちろん、リスク管理部門などのセカンドライン(第二線)、監査部門などのサードライン(第三線)、さらには規制当局に対しても一貫した対応が可能となっています。

運用においては、上級管理層には機能・カテゴリーレベルで集約したレポートを提供し、現場ではリスクアペタイトステートメントやKRIを活用するなど、利用者層に応じて情報を適切に使い分けています。このような標準化された評価枠組みによって、関係者間の認識のズレが減り、議論もスムーズに進むようになりました。

こうした体制は一朝一夕で構築されたものではありません。2020年12月にCRI Profileとの整合を決定し、2021年第1四半期には最初のリスクアペタイトステートメントを策定しました。その後は、既存の評価プロセス(影響評価、システムセキュリティ評価、第三者評価など)を活用しながら、これらをCRI Profileに統合しました。

さらに2023年初頭にはセカンドラインでも活用を開始し、CRI ProfileをCitiのリスク評価体系に組み込みました。現在では「CRI Profile 2.0」への移行も完了し、より高度かつ堅牢なリスクマネジメント体制が整備されています。

小林:

マンガネロさん、ありがとうございました。では改めてマグリさんに伺います。2024年に金融庁が公表したサイバーセキュリティガイドラインで、CRI Profileに言及したことの意義について教えてください。

マグリ氏:

2024年は確かにCRI Profileにとって重要な転換点となりました。とりわけ日本では、金融庁の「金融分野におけるサイバーセキュリティに関するガイドライン」において、CRI Profileを正式に参照したことが大きな意味を持ちます。

ガイドラインでは「金融機関等には、本ガイドラインを形式的に遵守することのみを重視したリスク管理態勢とならないように留意し、関係法令、監督指針等及び本ガイドライン等の趣旨を踏まえ、実質的かつ効果的な対応を行うことが求められている。その際、本ガイドライン以外にも、関連するガイドラインを参照されたい。」として、CRI Profileの活用が明確に推奨されています。これにより、日本の金融機関にとってCRI Profile導入の明確な根拠が示されたと言えるでしょう。

小林:

日本以外の主要国では、どのような動きが見られているのでしょうか。

マグリ氏:

米国でも大きな進展が見られます。ニューヨーク州金融サービス局がCRI Profileのような業界フレームワークの使用を認めた他、連邦レベルでもFFIECが2025年8月をもって独自のサイバーセキュリティ評価ツールを廃止し、CRI Profileなどの業界標準フレームワークの採用を推奨する方針を打ち出しました。CISA(米国国土安全保障省)からも言及されています。これらは単発の動きではなく、米国政府全体でCRI Profileを標準として位置付ける流れの一環と捉えることができるでしょう。

小林:

そうした国際的な広がりを受けて、CRIとしては今後どのような新しい取り組みを予定されているのでしょうか。

マグリ氏:

私たちは現在、金融機関を取り巻くデジタル環境の変化に対応した、いくつかの戦略的イニシアチブを推進しています。その一つが「CRI Cloud Profile」です。これはCloud Security AllianceのCloud Controls Matrixを基盤とし、AWS、Microsoft Azure、Google Cloudといった主要クラウドプロバイダーの具体的なサービスにマッピングされた実践的なチェックリストを提供します。

特に注力しているのが「Financial Services AI Profile」の開発です。FSSCC(金融サービス部門調整評議会)との緊密な連携の下、急速に進化するAI技術を金融機関が安全かつ効果的に活用するためのガイドラインを策定しています。

CRI Profileは単なる評価ツールの枠を超え、金融業界全体のデジタル変革とサイバーセキュリティ強化を支える、より包括的なエコシステムへと発展を続けているのです。

小林:

CRI Profileは単なる評価ツールを超えて、戦略策定や規制対応、さらには組織全体のサイバーセキュリティ経営を支える実践的なフレームワークであることが理解できました。特にCitiによる活用事例もグローバル金融機関がサイバーセキュリティ経営をどう実践すべきかを示す、示唆に富んだケーススタディとなりました。マンガネロさん、マグリさん、本日はありがとうございました。

{{item.text}}

{{item.text}}

{{item.text}}

{{item.text}}

{{item.text}}

{{item.text}}