6 แนวทางรับมือการโจมตีของมัลแวร์เรียกค่าไถ่ที่ควบคุมโดยแฮกเกอร์

พันธ์ศักดิ์ เสตเสถียร

หุ้นส่วนสายงานที่ปรึกษา บริษัท PwC ประเทศไทย

28 กุมภาพันธ์ 2565

มัลแวร์เรียกค่าไถ่ที่ควบคุมโดยแฮกเกอร์ (Human-operated ransomware) กำลังเป็นภัยคุกคามทางไซเบอร์อันดับต้น ๆ ที่องค์กรทั่วโลกต้องเตรียมพร้อมรับมือ โดยการโจมตีของมัลแวร์เรียกค่าไถ่ที่ควบคุมโดยแฮกเกอร์นี้ จะแตกต่างจากการโจมตีของมัลแวร์เรียกค่าไถ่ทั่วไปที่แพร่กระจายผ่านระบบอัตโนมัติ เพราะผู้โจมตีจะทำการเจาะเข้าระบบข้อมูลและวางโครงข่ายขยายไปยังเครือข่ายคอมพิวเตอร์ขององค์กร เพื่อสร้างช่องทางให้สามารถกลับเข้ามาโจมตีและสร้างความเสียหายซ้ำได้อีก ก่อนที่จะปล่อยมัลแวร์เพื่อปิดการเข้าถึงไฟล์ หรือลบข้อมูลเพื่อเรียกร้องค่าไถ่

ทั้งนี้ มัลแวร์เรียกค่าไถ่ที่ควบคุมโดยแฮกเกอร์ถือได้ว่ามีความร้ายแรงกว่าการโจมตีในรูปของมัลแวร์ในรูปแบบเดิม ๆ ไม่ว่าจะเป็น NotPetya หรือ WannaCry เพราะมีมนุษย์เป็นผู้ควบคุมทำให้สามารถพัฒนาเทคนิคและค้นหาข้อมูลที่สำคัญเพื่อขยายขอบเขตของการโจมตีในเครือข่ายให้ได้มากที่สุด ซึ่งวิธีการนี้ จะทำให้การดำเนินธุรกิจได้รับผลกระทบอย่างหนักหากถูกโจมตี

สำหรับลักษณะของการโจมตีนั้น มีทั้งการใช้ช่องโหว่จากระบบอินเทอร์เน็ต และการส่งอีเมลหลอกลวง (Phishing email) ซึ่งจากการศึกษาของ PwC พบว่า วิธีการนี้มีเหยื่อจำนวนมากหลงเชื่อ และเมื่อผู้โจมตีสามารถเข้าระบบได้แล้วก็จะยกระดับสิทธิในการเข้าถึงระบบ โดยใช้เครื่องมือของระบบบริหารจัดการหลังบ้าน (Administration tools) หรือระบบทดสอบความปลอดภัยที่องค์กรใช้อยู่ จึงทำให้ระบบความปลอดภัยสามารถตรวจจับการเข้าถึงของผู้โจมตีได้ยาก

องค์กรควรรับมือการโจมตีมัลแวร์เรียกค่าไถ่ที่ควบคุมโดยแฮกเกอร์อย่างไร

องค์กรที่ยังไม่ได้มีการเตรียมพร้อมรับมือกับการโจมตีของมัลแวร์เรียกค่าไถ่ที่ควบคุมโดยแฮกเกอร์ จะต้องเร่งทำความเข้าใจถึงผลกระทบที่อาจเกิดขึ้น โดยจะมุ่งเน้นไปที่การดำเนินกลยุทธ์การสำรองและเรียกคืนข้อมูลเพียงอย่างเดียวไม่ได้อีกต่อไป แต่สิ่งที่สำคัญคือ ต้องจัดลำดับความสำคัญของแนวทางการป้องกัน รวมทั้งกิจกรรมต่าง ๆ ที่กำลังทำอยู่และที่วางแผนไว้เสียใหม่ พร้อม ๆ กับพิจารณาว่า องค์กรควรทำอะไรบ้างเพื่อลดความเสียหายจากการโจมตี

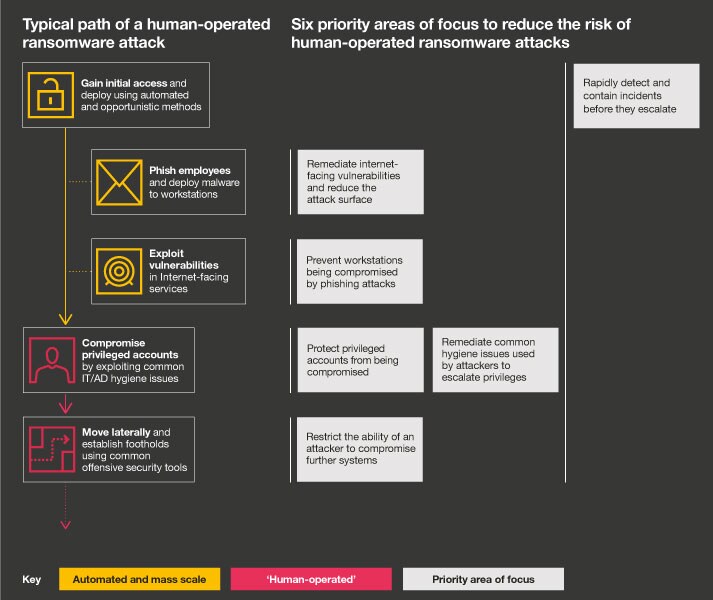

เมื่อเร็ว ๆ นี้ รายงาน ‘Responding to the growing threat of human-operated ransomware attacks’ ของ PwC ประเทศสิงคโปร์ ได้นำเสนอ 6 แนวทางที่องค์กรต้องให้ความสำคัญเพื่อลดความเสี่ยงจากการถูกโจมตี ดังต่อไปนี้

รูปแบบการโจมตีของมัลแวร์เรียกค่าไถ่ที่ควบคุมโดยแฮกเกอร์ และแนวทางการรับมือ ที่มา: Responding to the growing threat of human-operated ransomware attacks, PwC Singapore

ป้องกันการโจมตีจากอีเมลหลอกลวง องค์กรจะต้องสร้างความตระหนักรู้เกี่ยวกับภัยคุกคามที่มากับอีเมลหลอกลวงให้กับพนักงาน และต้องมีเครื่องมือคัดกรองอีเมลประเภทนี้ที่มักจะมีไฟล์แนบหรือลิงก์ที่ส่งมาพร้อมกับอีเมล โดยอาจทำการบล็อกไฟล์บางประเภทที่ผู้โจมตีใช้ และมีการตรวจจับการใช้อีเมลปลอม (เช่น อีเมลภายในองค์กร หรืออีเมลจากการลงทะเบียนปลอม) ซึ่งเครื่องมือเหล่านี้ ต้องมีการอัปเดตให้ทันกับเทคโนโลยี หรือเทคนิคของผู้โจมตีอยู่เสมอ อีกทั้งต้องมีเครื่องมือป้องกันการดาวน์โหลดไฟล์ที่มีไวรัส และจำกัดการลงโปรแกรม หรือสคริปต์ เพื่อป้องกันไม่ให้ผู้โจมตีใช้เป็นช่องทางเข้าระบบได้

ปิดช่องโหว่ของระบบอินเทอร์เน็ต ด้วยระบบการตรวจจับและตรวจตราช่องโหว่เพื่อให้สามารถดำเนินการแก้ไขได้อย่างรวดเร็ว ผ่านการจำกัดการเข้าถึงระบบจากการใช้อินเทอร์เน็ตภายนอกองค์กร และการใช้ระบบการยืนยันตัวตนด้วยหลายปัจจัย (Multi-factor authentication) ในการเข้าถึงระบบจากภายนอก รวมถึงการเก็บข้อมูลการยืนยันตัวตน (Authentication log) เพื่อตรวจสอบการเข้าถึงบัญชีผู้ใช้งานที่ผิดปกติ

ปกป้องบัญชีของผู้ใช้ที่มีสิทธิพิเศษ เมื่อผู้โจมตีสามารถเข้าสู่ระบบเครือข่ายขององค์กรได้แล้ว เป้าหมายแรกของการโจมตีคือ การยกระดับสิทธิการเข้าถึงของบัญชี ดังนั้น องค์กรจึงต้องป้องกันรหัสผ่านสำหรับบัญชีที่มีสิทธิพิเศษ ด้วยการจำกัดการใช้โดเมนของผู้ดูแลระบบ (Administrator) รวมทั้งควรให้สิทธิผู้ใช้ที่เป็นผู้ดูแลระบบของแต่ละพื้นที่ (Local Administration) เท่าที่จำเป็นเท่านั้น องค์กรควรมีการติดตั้งระบบความปลอดภัยสำหรับบัญชีของผู้ดูแลระบบ และมีการตรวจสอบการใช้งานของบัญชีผู้ดูแลระบบ เพื่อตรวจจับการเข้าใช้งานที่ผิดปกติ เช่น การเข้าระบบจากสถานที่ใหม่ ๆ เป็นต้น

มีระบบรักษาความปลอดภัยที่เข้มแข็ง รายงานของ PwC ฉบับดังกล่าวพบว่า วิธีที่ผู้โจมตีมักใช้ในการยกระดับสิทธิการเข้าถึงคือ การใช้ช่องโหว่จากระบบไอทีที่ขาดการดูแลด้านความปลอดภัย ดังนั้น องค์กรจึงมีการต้องบังคับใช้รหัสผ่านที่มีความแข็งแกร่ง และตรวจสอบการตั้งรหัส และตัวตนเจ้าของบัญชี มีการลบข้อมูลการเข้าระบบ (Credential) ในเครือข่ายที่มีการแลกเปลี่ยนและเข้าถึงได้ระหว่างกัน (Shared network) อีกทั้งต้องมีการทดสอบระบบความปลอดภัย เพื่อหาจุดอ่อนหรือช่องโหว่ที่อาจถูกโจมตีได้

จำกัดการโจมตีในระบบอื่น ๆ หากผู้โจมตีพยายามเจาะเข้าระบบอื่น ๆ และยกระดับสิทธิการเข้าถึงเพื่อขยายการโจมตี องค์กรจะต้องมีระบบความปลอดภัยที่ทำให้การขยายขอบเขตเป็นเรื่องที่ทำได้ยาก และสามารถตรวจจับผู้โจมตีได้ก่อน โดยต้องมีระบบตรวจสอบช่องโหว่ และเร่งแก้ไขเพื่อกำจัดช่องทางที่จะถูกโจมตี นอกจากนี้ เมื่อองค์กรสามารถตรวจจับการโจมตีได้ จะต้องแยกหน่วยงานทางธุรกิจ หรือเครือข่ายที่มีความเสี่ยงสูง ออกจากเครือข่ายรวมเพื่อจำกัดความเสียหาย

ตรวจจับและควบคุมการโจมตีอย่างรวดเร็ว องค์กรควรตรวจจับ และควบคุมการโจมตีก่อนที่ข้อมูลจะถูกเข้ารหัส หรือถูกขโมย ผ่านการรักษาความปลอดภัยของอุปกรณ์ปลายทาง (Endpoint security agent) ที่มักตกเป็นเป้าหมายของอาชญากรไซเบอร์ เพื่อตรวจสอบกิจกรรมที่น่าสงสัย หรือตรวจจับการลงโปรแกรมที่ผิดปกติ และช่วยให้ทีมรักษาความปลอดภัยสามารถรับมือกับการโจมตีได้รวดเร็วขึ้น ทั้งนี้ องค์กรจะต้องแน่ใจด้วยว่า มีกำลังคน ระบบ และเครื่องมือที่จำเป็นในการดูแลระบบความปลอดภัย และจะสามารถตอบโต้กับภัยคุกคามได้อย่างทันท่วงที

แม้ว่าองค์กรควรจะมุ่งเน้นไปที่การป้องกันการโจมตีของมัลแวร์ แต่การวางแผนในการรับมือเมื่อเกิดเหตุการณ์ที่ไม่คาดฝันก็มีความสำคัญไม่แพ้กัน ดังนั้น ผู้บริหารควรพัฒนาแผน และทดสอบการรับมือกับการโจมตีทางไซเบอร์ พร้อมมีระบบการจัดการข้อมูลที่มีความสำคัญโดยต้องทราบว่า ข้อมูลนั้น ๆ ถูกจัดเก็บอยู่ที่ไหน มีการสำรองข้อมูลในระบบออฟไลน์ รวมถึงต้องมีผู้เชี่ยวชาญทางด้านเทคนิคในการตรวจสอบและรับมือกับการโจมตีด้วย เพื่อให้มั่นใจว่า หากถูกโจมตี บริษัทจะได้รับผลกระทบน้อยที่สุด

อ้างอิง:

Contact us

Marketing and Communications

Bangkok, PwC Thailand

Tel: +66 (0) 2844 1000, Ext. 4713-15, 18, 22-24, 26, 28 and 29